Con esta práctica queremos conseguir que la información que se envía a través del cliente/servidor esté segura, es decir, que sea cifrada de manera que sólo estos dos puedan ver la información que están generando entre ellos.

Para ello se necesita el siguiente proceso:

- el servidor envía su clave pública junto a un certificado de confianza que demuestre que este es quien dice ser.

- el cliente recibe la clave y decide si el certificado es de una fuente confiable y si pertenece al servidor con el que queremos comunicarnos.

- el cliente responde cifrando con la clave pública del servidor para que sólo él, al descifrarlo con su clave privada, pueda leer la información.

Para esto necesitaremos primeramente crear un certificado de nuestro servidor. Introducimos el siguiente comando en el terminal:

Nuestro country name, ES.

y los demás datos.

Una vez generado la clave la encontraremos en el home de nuestro usuario.

Copiaremos el contenido de este archivo y acudiremos a comodo.com para generar un certificado SSL gratuito, donde pegaremos el contenido.

Cuando introduzcamos los datos en la página, comodo firmará o no el certificado.

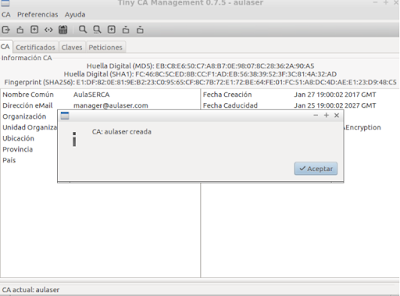

Seguidamente instalaremos tinyca con sudo apt-get install tinyca, una vez instalado lo ejecutaremos con el comando sudo tinyca2 para crear nuestro CA.

Introduciremos los datos.

Seguidamente iremos a la pestaña peticiones y crearemos una nueva petición.

Introduciremos los datos y firmaremos la petición como servidor.

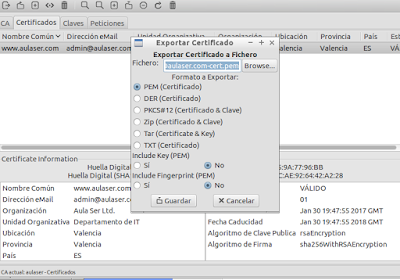

una vez firmada, vamos a la pestaña certificados y lo exportaremos.

Exportaremos la clave del mismo modo.

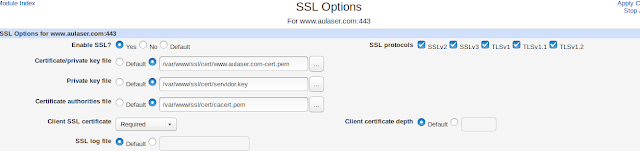

Ahora iremos al servidor Apache y dentro del host virtual www.aulaser.com escogeremos el certificado y la clave generada en el anterior paso.

Guardaremos y aplicaremos la configuración.

con esto ya tendríamos el certificado terminado, ahora sólo nos queda importar el certificado en nuestro navegador para que lo reconozca.