miércoles, 7 de diciembre de 2016

Crear tabla de rutas y cambiar reglas de Firewall

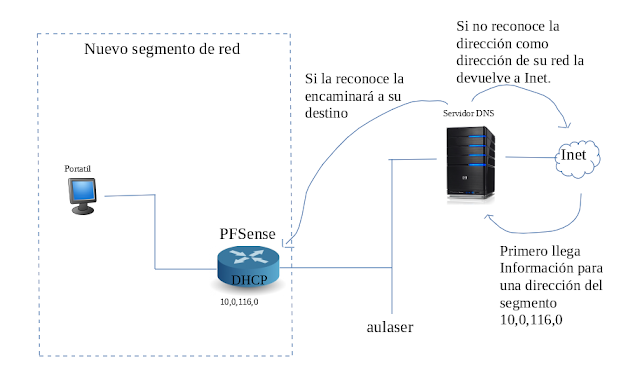

Cuando el servidor recibe información, este la encamina a la dirección indicada; si es una dirección de dentro de su red, la enviará por la interfaz de la red local y, si es otra dirección desconocida, la envía al exterior.

El problema es que nuestro servidor sólo reconoce como direcciones de su propia red a las direcciones 192.168.100.0/24, es decir, a las direcciones de nuestra subred 10.0.116.0/24 no las reconocerá como red interna.

Para cambiar esto crearemos una tabla de rutas.

En ajustes de red/ajustes de IPv4/Rutas nos encargaremos de indicarle al servidor la dirección de la tarjeta de red que da a aula116 para que, cuando el servidor tenga que enviar información a direcciones de este segmento de red, lo reconozca como una dirección de su red y no la envíe al exterior de vuelta.

Introduciremos los siguientes datos a la tabla de rutas.

Ahora, cuando el servidor reciba un mensaje hacia la nuestro segmento de red aula116 lo reconocerá como dirección de su propia red y lo encaminará a su destino.

Una vez creada la tabla de rutas, estableceremos una serie de reglas en nuestro Firewall para que PFsense permita que todo el proceso de transmisión funcione correctamente.

Entraremos en Firewall/Rules/WAN

Añadimos regla.

Dejamos todo igual y en protocolo ponemos Any.

Acudimos a Interfaces/WAN y desmarcamos las dos casillas de abajo.

De este modo ya tendremos el Firewall configurado correctamente.

Centralizar DHCP y DNS en un servidor

Hasta ahora, tanto PFSense como el servidor DNS se encargaban cada uno de otorgar las distintas direcciones de red para su propio segmento de red. Lo que pretendemos hacer en esta práctica es que el servidor principal sea el único que se encargue de otorgar direcciones de red automáticamente, tanto en la red principal como en las demás subredes.

Para ello necesitaremos entrar en Webmin desde el servidor principal y acudir a DHCP server.

Crearemos una subred donde introduciremos los siguientes parámetros:

Aquí le estamos diciendo al servidor que la dirección 10.0.116.0 es una subred, además estamos detallando el rango de direcciones que puede contener esta subred.

Una vez guardado, seleccionaremos DHCP server/subred 10.0.116.0/Edit Client Options

Nos aparecerá una ventana en la que introduciremos la siguiente información:

Con esto el servidor será el único encargado de resolver las peticiones de toda la red local, por lo que se centraliza la caché y facilita la configuración.

Ahora acudiremos a la interfaz del PFSense para habilitar DHCP Relay, lo que hará que cuando reciba una solicitud de DHCP este lo reenvíe al verdadero servidor DHCP (servidor principal).

Primero deshabilitaremos DHCP en PFSense y seguidamente activaremos DHCP Relay.

Ahora tenemos los servicios centralizados en el servidor principal, aún así el servidor no será capaz de detectar la red 10.0.116.0 ya que el servidor sólo escucha la red 192.168.100.0 por defecto, para solucionar esto será necesario agrupar todas las redes.

En nuestro servidor, acudiremos a BIND y utilizaremos la herramienta ACL (acces control list). Esta se encarga de definir quién tendrá permisos de acceso.

Introduciremos los siguientes datos:

Ahora introduciremos un allow query para que allaulas, que engloba todas nuestras redes, tenga permitido consultar el servidor de nombres.

Iremos a BIND/Edit Config File y entraremos en el fichero options. Introduciremos los datos que aparecen en la siguiente imagen:

Guardaremos y aplicaremos configuración.

Deshabilitar NAT en router PFSense

Hasta ahora, nuestro router se encargaba de hacer NAT con todas las direcciones que le llegaban desde dentro del nuevo segmento de red, esto no nos interesa porque queremos saber exactamente qué máquina está enviando información a los equipos de dentro de la red local, solamente necesitamos que haga NAT el servidor DNS.

Para deshabilitarlo acudiremos a la máquina virtual portatil, que está en el nuevo segmento de red, y accederemos al router desde ahí, ¿cómo podemos acceder? simplemente accediendo al navegador e introduciendo la IP de nuestro router PFsense.

Para deshabilitarlo acudiremos a la máquina virtual portatil, que está en el nuevo segmento de red, y accederemos al router desde ahí, ¿cómo podemos acceder? simplemente accediendo al navegador e introduciendo la IP de nuestro router PFsense.

Por defecto el usuario es admin y la contraseña pfsense.

Una vez dentro, acudiremos a Firewall/NAT/outbound.

Guardaremos los cambios y ya lo tendremos deshabilitado.

Suscribirse a:

Entradas (Atom)